「あなたのアプリは本当に安全ですか?」

18,000 以上の Bubble アプリを監査したジョージ・コリアー氏による監査で、11.2%のアプリが「公開エディター」という重大な脆弱性を抱えていることが判明。誰でもアプリのデータにアクセスし、さらには操作できる可能性があるのです。代理店開発のアプリがさらにリスクを高めていることが発覚し、今や開発者や企業にとって無視できない問題となっています。

このリスクにどう対処すべきか?早速確認していきましょう。

今回は、ジョージ・コリアーさんの素晴らしい記事を紹介したいと思います。

ジョージ・コリアーの監査報告

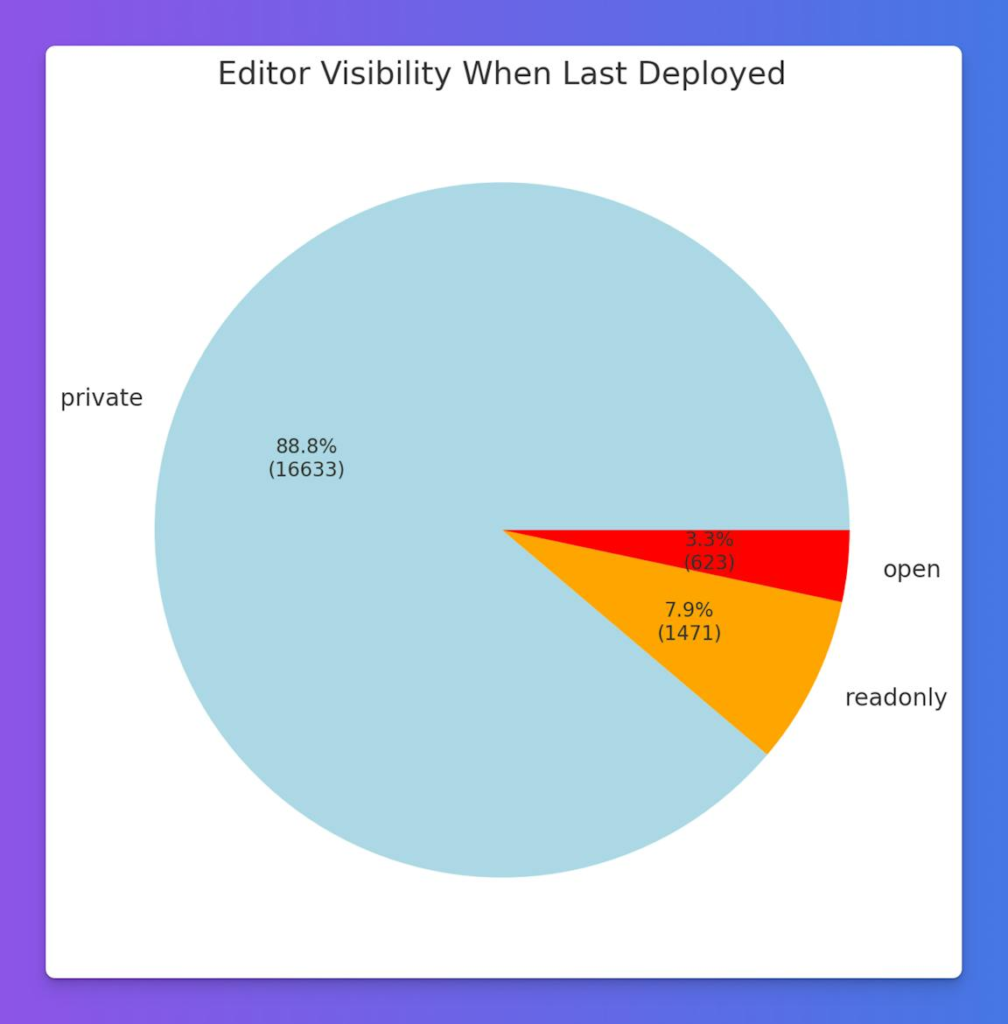

Bubbleを使ったアプリ開発のセキュリティに対する重大な課題が、ジョージ・コリアーによる18,000を超えるライブアプリの監査から明らかになりました。

この監査では、驚くべきことに11.2%のアプリが「公開エディター」を持っており、ユーザーデータやバックエンド操作に不正アクセスされる危険性が指摘されました。

さらに、3.3%のアプリは、誰でも読み書きが可能で、アプリのデータやロジックを自由に変更し、

ライブ環境に展開することさえできる状態でした。

公開エディターの脅威

公開エディターとは、アプリの編集権限が誰にでも公開されている状態のことで、エディターを通じてアプリの内部データやバックエンドフロー、APIキー、さらには管理者としての権限までアクセス可能になるという深刻な問題を引き起こします。この問題が見過ごされると、アプリの利用者に被害が及び、プラットフォーム全体の信頼性を損なう可能性があります。

開発のセキュリティ問題

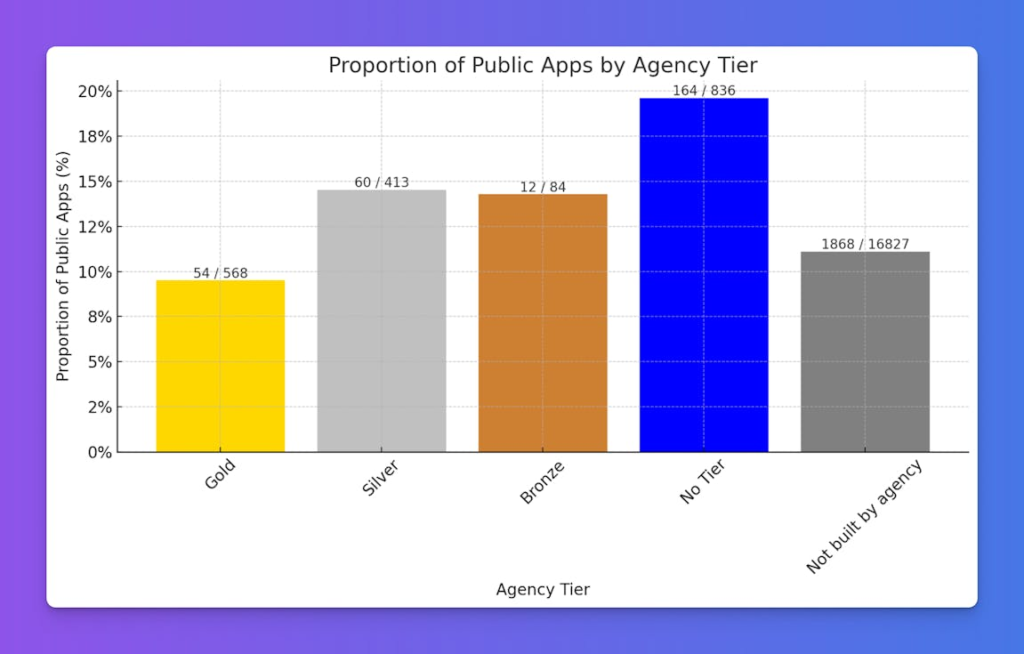

さらにショッキングな発見は、代理店が開発したアプリが個人開発者のアプリよりもセキュリティリスクが高いことです。監査によれば、代理店によって開発されたアプリは、個人開発者によるアプリに比べて37%も「公開エディター」の問題を抱える可能性が高いことが分かりました。

特に、ゴールドランクの代理店であっても、その10%近くのアプリは公開エディター状態にあることが判明しています。

この結果は、代理店やフリーランサーによる開発プロセスが必ずしもセキュリティ意識の高いものではなく、時折重要なセキュリティ対策が見落とされることが多いことを示しています。

簡単にできる対策について

なぜこのようなことが起きるのか? コリアーは、代理店や開発者が、作業効率を上げるためにエディターを一時的に公開することが一般的であり、そのまま公開状態を戻さないことが大きな要因であると推測しています。このような状況を防ぐためには、Bubbleプラットフォームで開発する際には、エディターの設定を常に確認し、適切に非公開にすることが重要です。

以下、その他簡単にできる対策について説明します。

- エディターのステータスを確認する:

アプリのエディターが非公開に設定されていることを確認します。ライブ アプリに公開エディターを設定する必要はありません。 - プライバシールールを確認してください

データタイプに「公開可能」と表示されていると危険です。

プライバシールールは、Bubbleでデータを保護する唯一の手段です。

「絶対に知られない」や「リスクは低い」と想定しないでください。安全でないアプリを実際の顧客に故意に展開することは、少なくとも無責任であり、場合によっては過失になります。 - 管理ページを保護する

可能な限り、サーバーサイドの条件で適切に保護されていることを確認してください。

管理ページを持つアプリの51%に、安全でないリダイレクトがあります。

プライバシールールがない場合、データベース全体が公開され、管理者のみが実行できるはずのアクションをユーザーが実行できる可能性があります。 - アプリの全体的なセキュリティを監査する:

データ構造、API 権限、ユーザー ロールを確認します。包括的なレビューにより、考慮していなかった隠れた脆弱性が明らかになる場合があります。

ジョージ・コリアーは、今回の監査結果を受けて、Bubbleコミュニティ全体でのセキュリティ向上を目指した啓蒙活動が必要であると強調しています。

特に、エージェンシーや開発者には、クライアントに対してアプリの安全性を保証する責任があり、セキュリティに関する知識の向上とそれを実際の開発に反映させる必要があります。また、Bubble自体も技術に詳しくないユーザーにとって、セキュリティが自動的に確保されているという誤解を払拭し、簡単に実装できるセキュリティ対策を促進することが期待されています。プラットフォームが安全であっても、その上で作成されるアプリのセキュリティが担保されていない場合、全体の信頼が揺らぐ可能性があるためです。

まとめ:セキュリティは開発者の責任

Bubbleは非常に強力なプラットフォームで、アプリ開発を民主化しましたが、それと同時に開発者自身がセキュリティを管理しなければならないという責任も増しています。エディター設定のチェックとプライバシールールの適用は、Bubbleアプリを安全に保つための第一歩です。今後もこうしたセキュリティ問題を防ぐため、開発者やエージェンシーが共に協力し、Bubbleプラットフォームの安全性を向上させることが求められています。

ライブビデオについては、DevDeyをご覧ください。

https://devday.live/?display=form-session&scroll-to-sessions=true

本文の提供頂いている原文notquiteunicornsは、以下となります。